IBM Sterling Secure Proxy

Sécurité avancée pour vos échanges de données multi-entreprises grâce au pontage à haut débit et au routage dynamique.

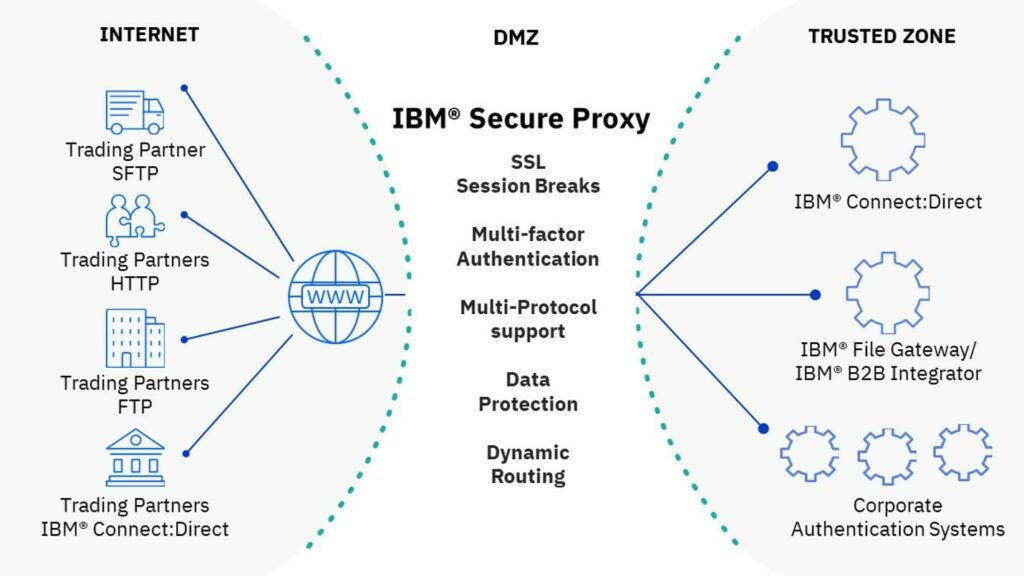

IBM Secure Proxy est un proxy d’application basé sur une zone délimitée (DMZ) qui protège les transferts de fichiers depuis l’Internet public en imposant des contrôles stricts, tels que l’autorisation du partenaire commercial, l’authentification multifactorielle et la fin de la

session avant que le transfert n’entre dans la zone de confiance. IBM Secure Proxy vous permet de transférer des fichiers B2B en toute sécurité.

La nouvelle fonction de routage vous permet de faire migrer les clients entre différents systèmes internes. Elle minimise le risque de perturbation lors des migrations de systèmes, tout en évitant les exigences de communication et de coordination externes. La valeur réelle est qu’elle isole vos partenaires commerciaux et vos clients des changements apportés à vos systèmes internes.

Le routage dynamique permet des migrations transparentes des systèmes internes à partir

des partenaires commerciaux externes.

Que fait IBM Sterling Secure Proxy ?

- Empêche la communication directe entre les réseaux externes et internes.

- Authentifie les identités pour empêcher tout accès non autorisé.

- Prend en charge les protocoles FTP, FTPS, HTTP, HTTPS, AS2, SSH/SFTP, PeSIT et IBM Sterling Connect:Direct.

Qu’est-ce qu’il vous permet de faire ?

- Exploiter en toute sécurité l’Internet pour l’échange de données avec les partenaires, les fournisseurs et les clients.

- Consolider et simplifier la gestion de la sécurité pour IBM Sterling File Gateway, IBM Sterling B2B Integrator et IBM Sterling Connect:Direct.

- Mettre en œuvre plusieurs couches de sécurité et passer les audits les plus rigoureux.

- Simplifier la migration en isolant les partenaires commerciaux des configurations changeantes.

Comment savoir ce dont j’ai besoin ?

- La crainte d’exposer les réseaux internes aux risques liés à la sécurité des échanges de données.

- La sécurité des échanges de données réside sur plusieurs serveurs et est difficile à gérer.

- Parce que nous nous efforçons toujours de nous conformer aux politiques de sécurité et de réglementation.

Qu’est-ce qui nous distingue ?

- Un portail de connexion personnalisable permettant aux partenaires commerciaux de gérer eux-mêmes leurs mots de passe.

- L’authentification multifactorielle réside dans la DMZ en face de la “zone de confiance”.

- S’intègre aux infrastructures de sécurité existantes pour éviter le rip and replace.

- Le routage dynamique simplifie la migration des partenaires commerciaux.

Points clés

Proxy d’application.

- Résident dans la zone délimitée(DMZ).

- Prend en charge les serveurs IBM Connect:Direct, IBM Connect Express et IBM B2B Integrator.

- Prise en charge de plusieurs environnements DMZ.

- Prend en charge les protocoles HSAO-FASP, FTP, FTPS, SCP, HTTP, HTTPS, AS2, SSH/SFTP, PeSIT et IBM Connect:Direct.

- Certifié pour fonctionner sur les plates-formes les plus populaires, notamment Linux, AIX et Windows.

- S’intègre aux services d’annuaire existants tels que LDAP, Active Directory et Tivoli.

- Prend en charge un pont supplémentaire à haute vitesse.

- Prend en charge le routage dynamique.

- Comprend un module de cryptage des données conforme à la norme FIPS 140-2 avec la possibilité de forcer des communications strictes en mode FIPS.

Meilleures pratiques en matière de navigation sur les pare-feu.

- Empêche les brèches d’entrée au niveau du pare-feu.

- Minimise les destinations clés dans la DMZ en s’assurant que les fichiers, les informations d’identification des utilisateurs et les données ne sont pas stockés dans la DMZ.

- Établit des sessions à partir de zones de confiance supérieures vers des zones de confiance inférieures.

- Appliquer les politiques de sécurité internes et externes.

Sécurité du périmètre.

- Empêche les communications directes entre les sessions internes et externes en établissant des ruptures de session sécurisées dans la zone démilitarisée en utilisant SSL ou TLS.

- Inspecte les informations sensibles de contrôle et de protocole, permettant un traitement configurable des erreurs en cas de violation.

- Les limites de session et le cryptage des données protègent contre les attaques par déni de service.

Services d’authentification.

- Le portail de connexion personnalisable permet une gestion des mots de passe en libre-service pour les partenaires commerciaux.

- Il prend en charge l’authentification unique et s’intègre à l’infrastructure de sécurité existante, notamment Active Directory et les bases de données utilisateurs Tivoli.

- L’authentification multifactorielle permet d’appliquer des contrôles rigoureux et de valider l’identité des partenaires commerciaux dans la zone de sécurité avant que les informations ne soient transmises à la zone de confiance.

- Les options d’authentification comprennent l’adresse IP, l’ID utilisateur et le mot de passe, les certificats numériques, les clés SSH, RSA SecurID.

Regroupement dans clúster

- Un gestionnaire de configuration central dirige les règles de configuration vers plusieurs moteurs fonctionnant dans la zone de sécurité, ce qui facilite la mise à l’échelle.

- La Regroupement dans clúster pour la haute disponibilité et l’équilibrage des charges assure la continuité des opérations et l’augmentation des performances.

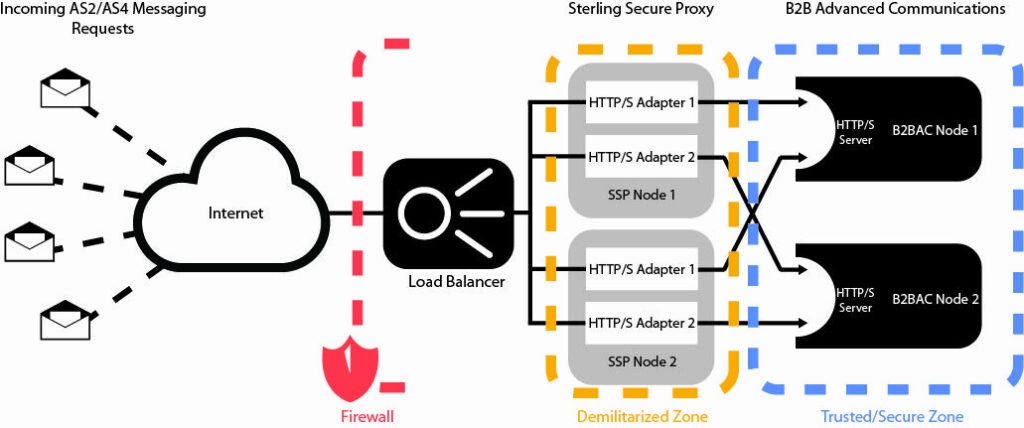

Pour un déploiement à haute disponibilité, vous pouvez installer plus d’un nœud IBM Secure Proxy. Dans

l’exemple suivant, deux nœuds IBM Secure Proxy redirigent les demandes vers deux nœuds Advanced

B2B Communications.

Contactez B2B Solutions si vous avez des questions ou si vous souhaitez obtenir plus d’informations sur IBM Sterling Secure Proxy.